近期,“银狐”木马出现针对出海中国企业的新攻击动向。天守安全团队发现其最新变种,通过伪装成俄语版Microsoft Teams与Firefox浏览器安装包进行传播。此类国际主流办公软件在出海中企应用普遍,这显示中企业海外机构已成为“银狐”木马的潜在目标。

更为严峻的是,该木马具备多项高级对抗技术,包括无文件执行、计划任务自愈、低频C2通信等,致使传统杀毒软件难以实现有效防御。对此,唯有依托天守EDR,以SaaS化架构打破分支机构地域限制,以全量日志还原攻击真相,才能为海外业务分支筑牢安全防线,确保机构扩张不失控,终端合规不失据。

“银狐”出海:从本土“钓鱼”迈向全球伪装

“银狐”木马早期主要针对国内用户,利用WPS、钉钉、微信等本土常用办公软件作为诱饵,实施高度精准的钓鱼投毒。而随着越来越多中国企业加速出海,在东南亚、中东、东欧等地设立分支机构,员工日常办公则更依赖Microsoft Teams、Zoom、Firefox 等国际主流工具。在该趋势下,攻击者也迅速调整策略——将钓鱼载体转接到这类全球广泛使用、用户信任度高的软件上。

员工在Bing、Google等搜索引擎搜索上述工具时,常会点击排名靠前的链接,殊不知,这些看似正规的下载站点已被植入恶意内容,“安装包”并非官方软件,而是“银狐”木马的初始载荷,一旦运行,即触发后续远程控制与数据窃取链条。

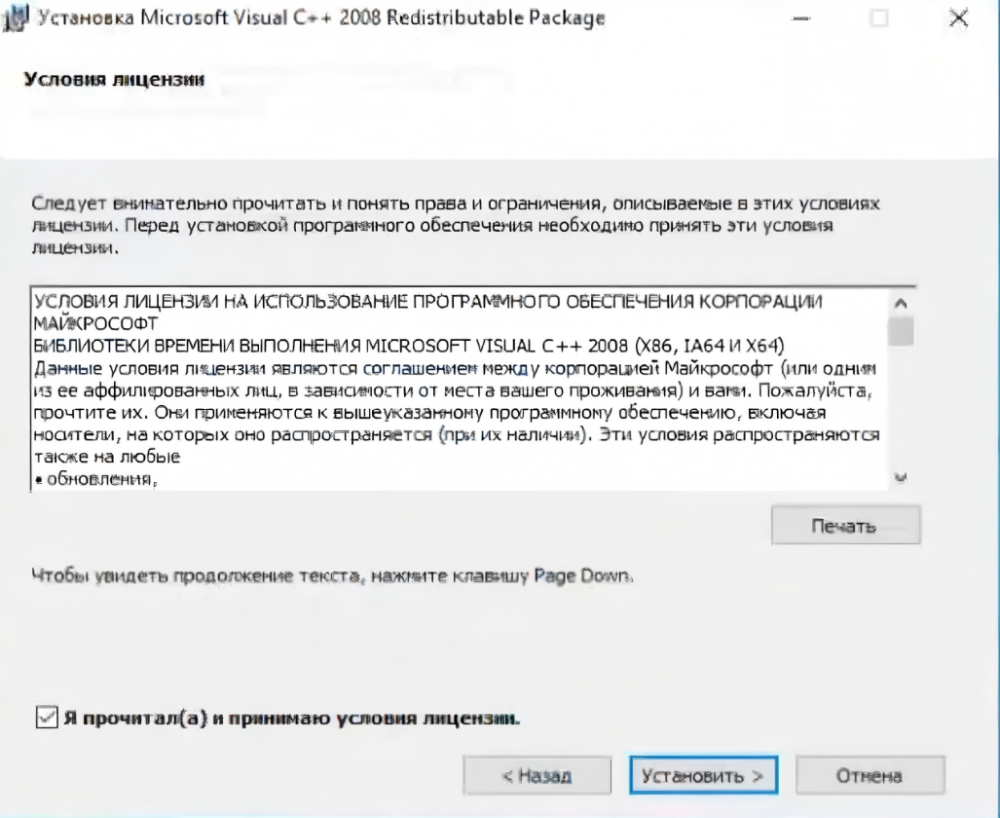

图示:“银狐”仿冒 Microsoft Teams安装包

例如,最新以MSTчamsSetup.zip为名,内嵌俄语安装界面的“银狐”木马专门针对东欧及中亚俄语区的企业员工,实行Microsoft Teams钓鱼;另一以Firefox Setup.exe为名,伪装成火狐浏览器安装包的“银狐”木马样本,则主攻英语区跨国混合办公环境的“出海中企”。

四大风险剖析:全球化布局下的终端安全暗礁

中国企业出海步伐持续加快,分支机构遍布全球多地。然而,跨地域的业务扩张也带来了终端安全管理的全新挑战,地域壁垒、策略断层、运维滞后等问题交织,让海外分支机构成为网络攻击的“薄弱一环”,潜藏着不容忽视的安全风险。

01风险一:终端防护薄弱,安全水位不均

因本地网络策略、数据驻留要求或部署复杂度高等原因,分支机构办公终端无法与总部完全同步安全策略。这些设备防护缺失,成为攻击者首选入口,一旦被控,攻击者可通过合法远程通道反向渗透回内网,造成更大范围的影响。

02风险二:运维响应迟缓,处置窗口被压缩

分支机构发现异常后,通常依赖人工流程:需跨区域上报、等待总部团队分析、再远程操作清理。在此期间,恶意程序已完成自启动配置、数据收集甚至横向移动,直接导致威胁迅速升级,错过最佳处置时期。

03风险三:检测能力不对等,威胁易被忽略

受限于部署条件或管理策略,分支机构终端普遍仅启用基础杀毒防护,难以识别多技术组合的可疑行为。攻击者利用这一点,将入侵动作拆解为多个看似正常的操作,从而绕过常规检测,在分支终端长期潜伏而不触发有效告警。

04风险四:审计能力不完善,合规难以保障

多数分支机构普遍缺乏完整终端行为审计能力,一旦发生安全事件,无法准确判断攻击路径、评估影响范围和是否涉及敏感数据泄露。这导致处置只能凭经验推测,修复不彻底,同类问题反复出现,持续消耗安全与运维资源。

天守EDR:多分支场景的终端安全“压舱石”

面对“银狐”木马日益全球化、高度隐蔽且持续演进的威胁,传统“边界防护+本地杀毒”的应对模式已捉襟见肘,海外企业机构亟需一套覆盖全终端、具备深度行为感知、自动化响应与全球统一管理能力的智能防御体系,真正实现对高级威胁的“看得见、拦得住、清得净”。

天守EDR专为复杂混合办公环境设计,支持云原生SaaS化部署,分支机构无需本地服务器,即可通过轻量Agent接入统一安全管理,实现“全球一张网、安全一盘棋”。

能力一:SaaS化统一管控,拉齐全球防护水平

通过轻量化、云原生的SaaS架构,天守EDR无需复杂的本地运维配置,可以轻松跨越地域和网络边界,实现各区域终端的安全策略统一配置、实时更新和集中管理,确保每一台终端无论身处何地都能享有同等的安全防护水平。

能力二:自动化闭环响应,秒级遏制威胁

一旦检测到“银狐”等高危行为,系统可立即触发执行预设响应剧本,如“终止进程、删除恶意文件、隔离主机”——全程无需人工干预。不仅大幅降低运维负担,更能在攻击扩散前完成阻断,守住黄金处置窗口。

能力三:全景可视攻击链,看清“银狐”全貌

天守EDR能够智能关联恶意行为,生成完整的攻击链视图,如“初始访问→执行→持久化→防御规避”,帮助安全团队快速理解整个攻击过程,避免孤立事件被忽视,确保每一个潜在威胁都能被及时发现和处理。

能力四:行为完整留痕,支撑精准溯源与合规审计

天守EDR支持从内核级(R0)到应用层(R3)的全量日志采集,详细记录进程创建、文件写入、注册表修改、网络连接等关键行为,确保在任何安全事件发生时都有完整的上下文信息可供分析,为合规审计、责任追溯提供坚实证据链。

追踪“银狐”:隐蔽性更强、手法更狡猾、覆盖更广

“银狐”木马本质是以经济利益为导向的高级持续性威胁(APT)攻击工具。它之所以不断变种、持续演化,核心目的在于:不被发现,延长攻击生命周期。

2025年,“银狐”木马呈现三大显著特征:

一是免杀能力大幅增强,不再使用易被识别的恶意脚本或可执行文件,转而借助合法系统机制加载运行,使现有安全防护方案难以判定其为威胁;

二是投递方式更贴近真实办公场景,攻击者放弃广撒网式钓鱼邮件,大规模利用企业内部群聊与文档协作平台作为初始入侵通道,极大提升欺骗性与成功率;

三是攻击范围加速“出海”,瞄准中国企业海外分支机构及全球化运营场景,通过本地化伪装实施精准打击。天守EDR安全团队近半年跟踪的“银狐”发展轨迹:

12月底:出现伪装成俄语版的Microsoft Teams、仿冒Firefox安装程序的“银狐”变种。

12月初:黑产组织大规模投放伪造的虚假官网,传播“银狐”木马。

11月:新变种以“静默渗透”为核心,单点视角下几乎无法识别。

9月:发现攻击者利用.NET框架劫持控制流,成功绕过传统安全检测。

6月:频繁伪装成“国家财政补贴”文件,窃取敏感数据。

2025年,国家病毒应急处理中心、公安部网安局等部门相继发布多轮“银狐”木马风险预警。截至2024年底,中国境外企业已超5万家。在这一进程中,数字边界与安全防线必须实现全球化同步部署。

唯有将安全能力深度嵌入全球化进程的每一个环节,才能以扎实的数字防线,护航中国企业“走出去”且“走得稳”。

发表评论

2026-01-08 21:31:56回复

2026-01-08 22:56:52回复

2026-01-09 06:30:48回复